クレジットカード・セキュリティガイドラインのセキュリティ施策解説【イー・ガーディアングループ 基調講演レポート】

クレジットカードの不正利用が増加する中、各事業者はセキュリティ対策に力を入れなければならない。ECのミカタが開催した「EC事業者向けの総合セキュリティカンファレンス2024」では、基調講演としてイー・ガーディアングループ CISO 兼 EGセキュアソリューションズ 取締役CTO 徳丸浩氏が、「クレジットカード・セキュリティガイドラインのセキュリティ施策解説」と題したセミナーを開催した。

今回は徳丸氏のセミナーから、具体的なハッカーの攻撃手法や事業者が対策すべきことなどについて、興味深い内容の一部を紹介する。

クレジットカードの情報漏えいは増加している

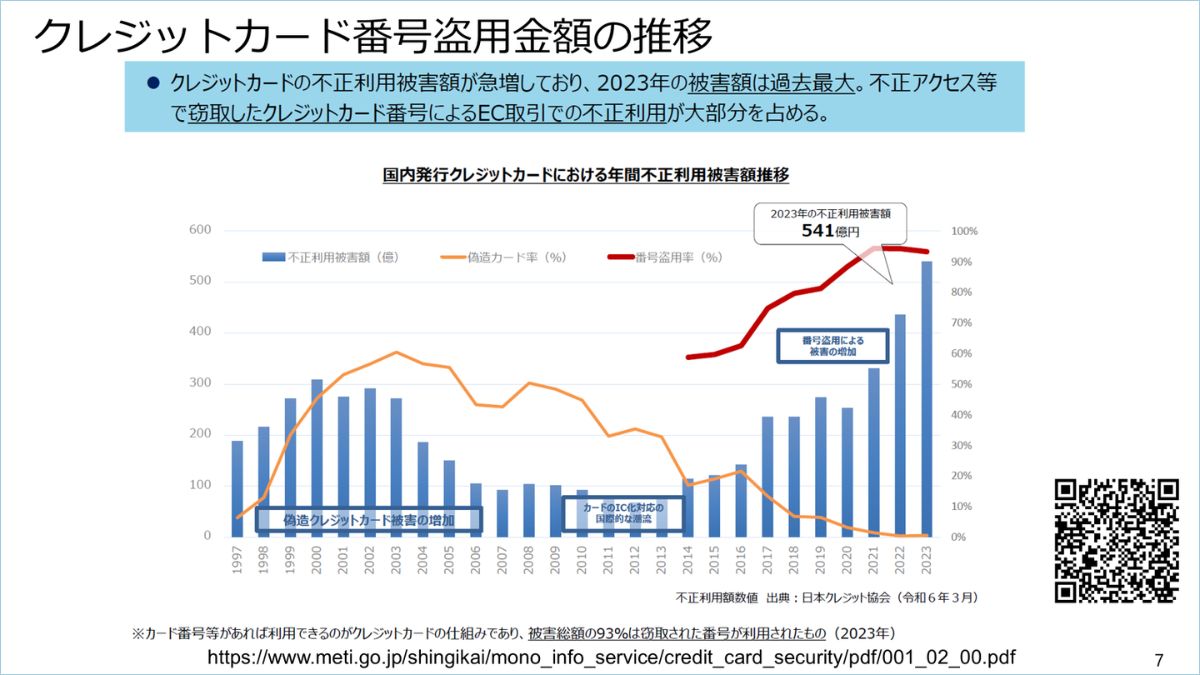

ECサイトからのクレジットカード情報漏えいが相次いでいる。徳丸氏によると、2023年の番号盗用による被害額は541億円に達し、年々増加傾向にある。「大企業での情報漏えいのニュースが目立ちますが、中小企業からの漏えいも多いのが現状です。カード番号は大企業から漏えいしても中小企業から漏えいしても価値は同じなので、攻撃者は侵入しやすいところを狙います」(徳丸氏)。

※カンファレンス登壇資料より(出典:日本クレジットカード協会<令和6年3月>)

「改正割賦販売法」によってカード情報の非保持化が推進された

クレジットカード情報の漏えいの増加を受け、2018年6月1日には「改正割賦販売法」が施行された。改正割賦販売法では、クレジットカード番号等を取り扱う業者は情報の漏えいや滅失などが起きないように適切に管理することが求められている。具体的には、現在のクレジットカード・セキュリテイガイドラインにあたる「実行計画」が定められ、カード情報の非保持化または同等/相当が推進された。

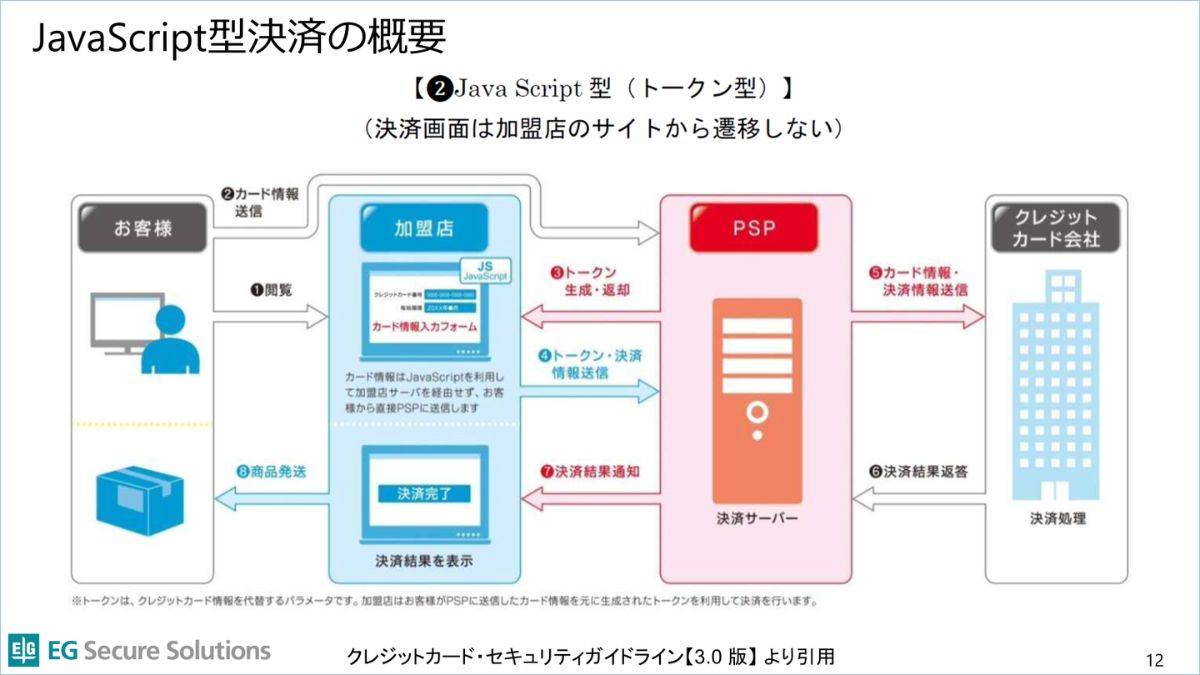

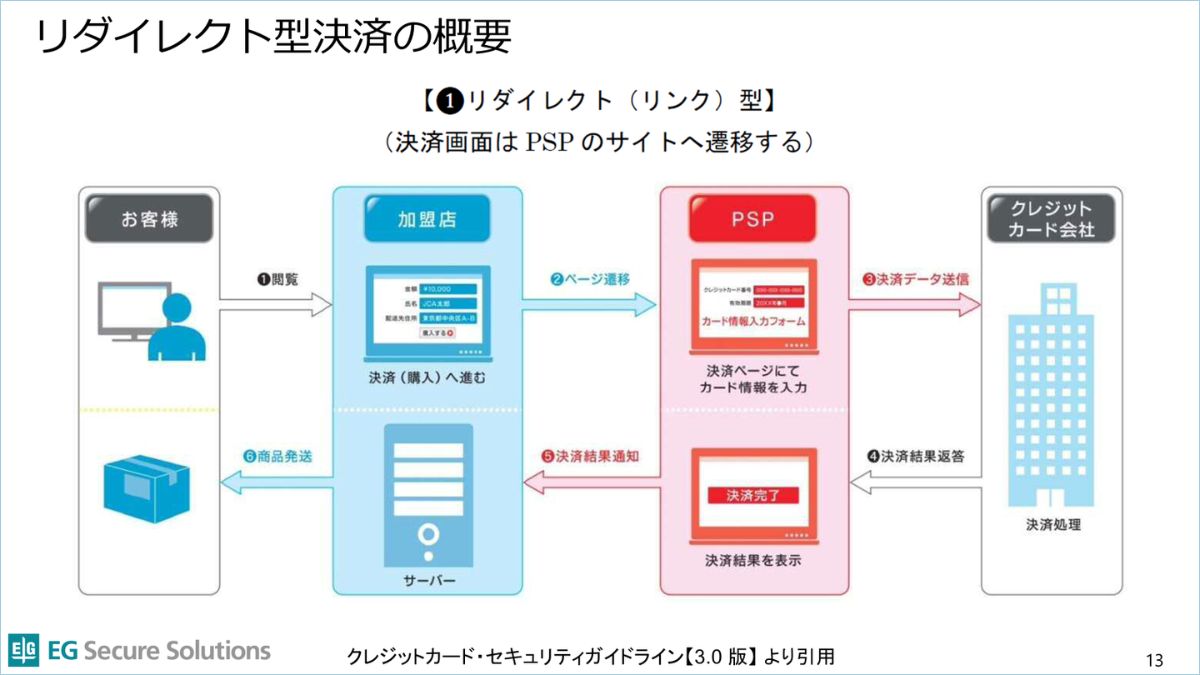

非保持化の方法には「JavaScript型(トークン型)」と「リダイレクト型(リンク型)」といった2つの方法がある。JavaScript型は、入力したカード情報がECサイトのサーバーに飛ばず、画面に埋め込まれたJavaScriptを利用して決済代行業者に直接カード情報を飛ばす方法。リダイレクト型は、ユーザーが決済ボタンを押すと決済代行業者の画面に遷移してカード情報を入力する方法だ。

「JavaScript型もリダイレクト型も安全にカード情報を保護できると思われていました。しかし、これらの決済手段は2018年以前から普及していたにもかかわらず、番号盗用による被害額は増加しています」(徳丸氏)。

※カンファレンス登壇資料より(出典:クレジットカード・セキュリティガイドライン【3.0 版】公表版 <クレジット取引セキュリティ対策協議会>)

あらゆる手法でカード情報は漏えいしている

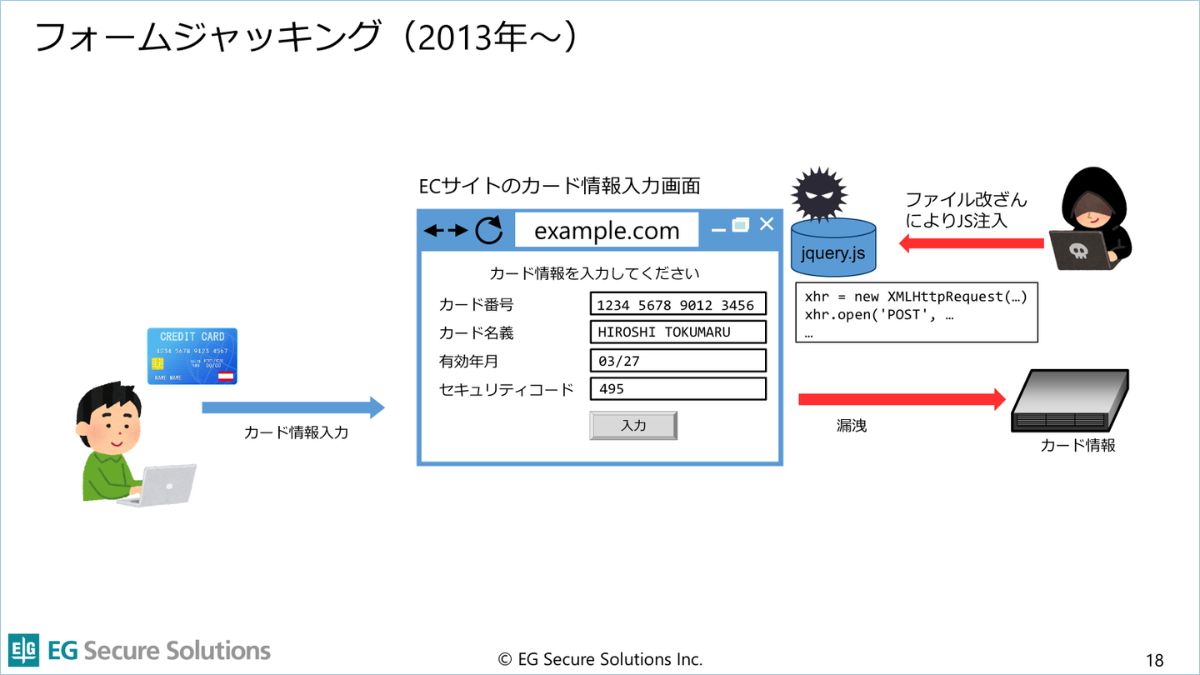

続いて徳丸氏は、具体的なECサイトへの攻撃手法を示した。情報漏えいの約8割を占めるという攻撃手法は、2013年から見られる「フォームジャッキング」だ。フォームジャッキングではハッカーがウェブサイトのJavaScriptを改ざんすることで、ユーザーがカード番号を入力する度に情報が漏れてしまう。「情報漏えいは複雑な攻撃を想像しがちですが、わずか10行程度のプログラムで盗まれてしまいます」(徳丸氏)。

※カンファレンス登壇資料より

※カンファレンス登壇資料より

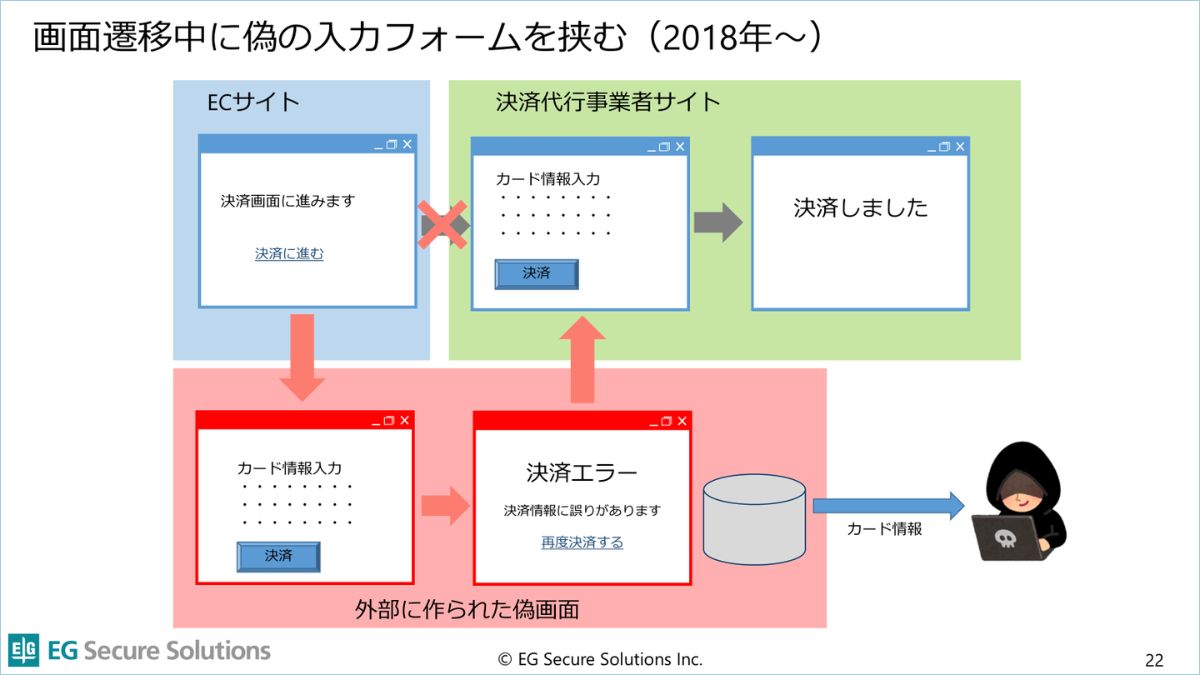

また、改正割賦販売法が施行された2018年以降はリダイレクト型も攻撃されるようになった。決済ボタンを押すと決済代行行者のサイトへ遷移するのが通常の流れだが、攻撃されている場合、決済ボタンを押すとハッカーが作った偽の決済画面に遷移し、情報の入力を求められる。この時点でカード情報は漏えいする。そこで決済するとエラーとなり、再び正規の決済事業者のサイトへ戻って再度入力することで決済が完了する。「なぜ正規のサイトに戻すのかというと、このプロセスがないと品物が届かず問い合わせが殺到し、事業者が異変に気づいてしまうからです。この手法は長期間気づかれずにカード情報を盗み続ける巧妙な手口です」(徳丸氏)。

フォームジャッキング以外の約2割が、この手法によって情報漏えいが起きているという。

※カンファレンス登壇資料より

※カンファレンス登壇資料より

サーバーへの侵入以外では「フィッシング」もよく使われる手法だ。プライバシーポリシーの改訂のような偽のメールが届き、ログインするとカード情報の入力を求められ、情報が盗まれる。

近年、被害が拡大しており問題となっているのが「クレジットマスター」という手法だ。これはECサイト側に責任はなく、ハッカーがカード番号等の有効性を試して情報を盗む。「カード番号は16桁もありますが、先頭の6桁がブランドと発行会社を表しているので規則性があります。クレジットカード・セキュリティガイドラインでは、クレジットマスターもECサイトが対策しなくてはならないと定められています」(徳丸氏)。

今後も幅広いセキュリティ対策が必要となる

カード情報の漏えいを防ぐために、今後は非保持化以外にも対策が必要だ。そこで経済産業省は、2022年10月からセキュリティ・チェックリストを使用し、情報漏えい対策の度合いを申告してもらう試みを始めた。「現在は新規のEC加盟店が対応必須となっており、随時すべての加盟店もチェックリストの申告を義務化するように進められています」(徳丸氏)。

現状は非保持化を進めてもカード情報が盗まれてしまうことから、徳丸氏は「脆弱性への対応」「秘密情報の露出対策」「ログインの強化」が大切だと述べた。

例えば「EC-CUBE」では「/admin/ディレクトリに対するアクセス制御」や「/data/ディレクトリを外部から閲覧できない場所に置く」などのチェックリストが定められているが、これらは「EC-CUBE」以外でも重要だ。「ベンダーにサイトを作ってもらうケースが多いかもしれませんが、専門家に依頼すれば必ず安全なサイトが構築できるわけではありません。必ず脆弱性診断を行ってください」(徳丸氏)。

また、クレジットカード・セキュリティガイドラインでは「EMV 3-Dセキュアの導入」を2025年3月までに実施すること(原則義務化)や、「クレジットマスター対策」「不正ログイン対策」が要求されている。「EMV 3-Dセキュアは、漏えい自体は防げませんが、漏えい後の不正利用対策になります。したがって、他のセキュリティ対策も実施することが重要です」(徳丸氏)。

カード情報を盗むための攻撃は多様化しており、事業者は顧客情報を守るためにあらゆる対策を講じなければならない。大企業や中小企業といった会社の規模を問わずハッカーのターゲットとなっているため、各事業者では信頼を失わないためにも徹底したセキュリティ対策が重要だ。