サイバー攻撃対象組織に「製造業」? マクニカ調査

株式会社マクニカ(以下:マクニカ)は2024年6月27日、2023年度に日本に着弾した標的型攻撃に関する調査レポート「標的型攻撃の実態と対策アプローチ 第8版」を公開した。本記事では一部内容を抜粋して紹介する。

標的業種として「製造」がトップに

2023年度は、昨年度までの攻撃と比較して新たな攻撃グループが多く出現している。

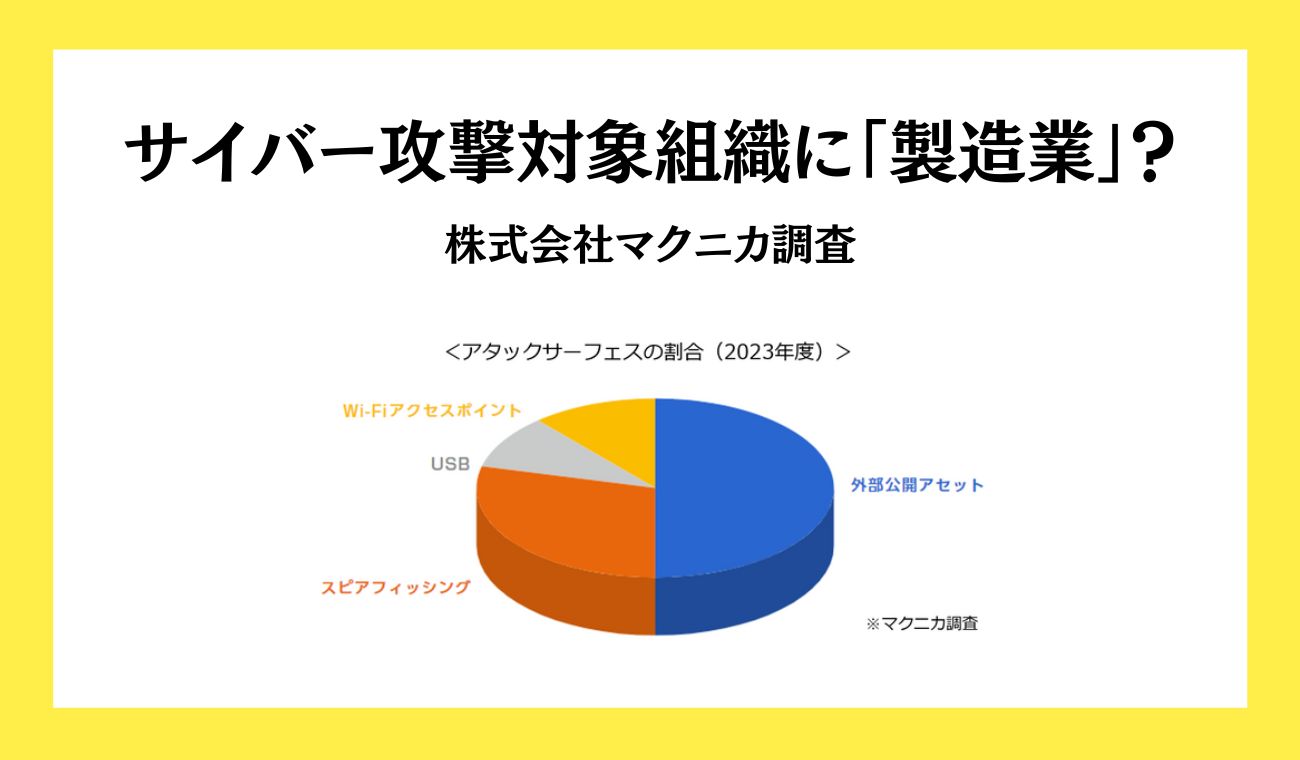

標的型攻撃の侵入パターンとして、これまでスピアフィッシングがもっとも多く観測されていたが、2023年度は外部公開アセットの脆弱性を攻撃して侵入するケースがもっとも多くなった。

加えて、製造関連組織の海外拠点などでは組織の近傍でWi-Fiアクセスポイントを悪用して組織に侵入する、USBデバイスからマルウェアに感染するといった手法も観測されているという。

※画像元:標的型攻撃の実態と対策アプローチ 第8版(株式会社マクニカ)

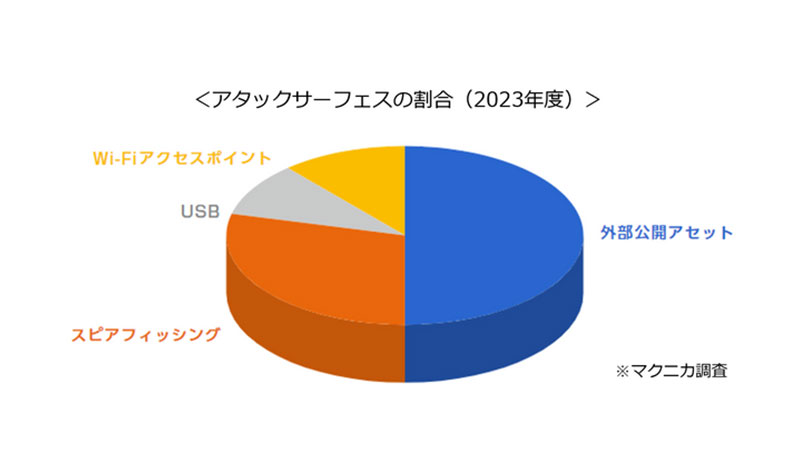

また、標的となる業種の割合としては「製造」がトップ。以降「政府関連」「クリティカルインフラ」「学術」と続く結果に。

※画像元:標的型攻撃の実態と対策アプローチ 第8版(株式会社マクニカ)

※画像元:標的型攻撃の実態と対策アプローチ 第8版(株式会社マクニカ)

攻撃者の目標に変化が見られる

外部公開アセットの脆弱性を攻撃して侵入するケースの増加に伴い、これまでなかったと思われる攻撃グループの観測も見られている。攻撃者間での攻撃ツールのシェアリングや、オープンソースの遠隔操作ツール等の使用など、攻撃者の帰属の把握も難しくなっている状況だ。

攻撃対象組織については、メディアや安全保障・外交関連といった10年近く継続して標的とされている業界がある一方、分野が多岐に渡る製造業などが新しい標的として攻撃されるような事態が起こるなど攻撃者の目標に変化が見られる。

中でも、東アジア地域に海外拠点を持つ製造業では、USBやWi-Fiアクセスポイントの悪用による物理的な侵入が顕著に増加。標的型攻撃に分類される特定組織だけを狙った攻撃はまだまだ継続しており、警戒が必要な状況だ。

マクニカは「日本企業の産業競争力を徐々に蝕んでいく標的型攻撃に対して、今後も粘り強い分析と啓蒙活動に取り組んでいく所存です」とコメント。事業者としても常に最新の対策を講じつつ、動向に注意する必要があるだろう。